500 000 routrar infekterade med skadeprogram – här är modellerna

Säkerhetsforskare på Cisco har identifierat fler än 500 000 routrar i mer än 54 länder som infekterats med skadeprogram. Attacken sägs ha utförts av ryska hackergruppen Fancy Bear (även kallade APT 28) och omfattar både hemma- och semi-professionella routrar.

- Minst 13 populära router-modeller omfattas av attacken

- FBI har tagit kontrollen över hackarnas kontrollserver

- Skadeprogrammet kan döda din router permanent

- Du måste själv ta bort VPNFilter från routern (det är enkelt)

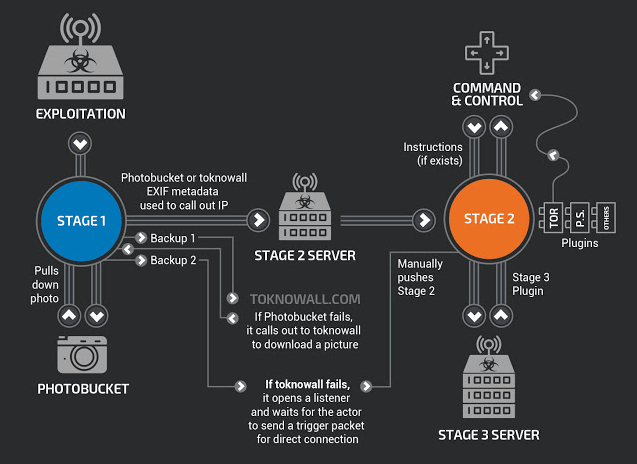

Det handlar om en helt ny variant av malware (malware är det generella begreppet för skadlig kod) kallad VPNFilter. Skadeprogrammet är i grunden ett spyware som används för att identifiera data som skickas via routern och därmed spionera på dessa användare.

Det är dock inte det enda syftet med VPNFilter. Skaparna verkar ha skapat programmet för att kunna åstadkomma flera saker i routern; bland annat skriva över den infekterade routrarnas mjukvara för att göra dem obrukbara.

Skadeprogrammet kan även kommunicera krypterat över TOR-nätverket, skicka och ta emot kommandon från en kontrollserver och använda exfiltrering av data.

För att undvika upptäckt kan hackarna använda infekterade routrar för att hoppa mellan olika platser och länder. På så vis blir det nästan omöjligt för myndigheter och säkerhetsforskare att med säkerhet säga vart de kommer från.

Nästan omöjligt att skydda sig mot VPNFilter

Eftersom det nästan aldrig finns något lager av säkerhet mellan routern och internet är det nära omöjligt att skydda sig mot skadeprogram av det här slaget.

Hackarna behöver bara hitta sårbarheter att utnyttja och därefter iscensätta en attack. De berörda router-ägarna kommer sannolikt aldrig veta vad som händer; hur många har egentligen god koll eller förstår hur de ska kontrollera sin router?

Säkerhetsforskarna skriver i sin rapport att det finns ett stort antal sårbarheter och svagheter i moderna routrar. Problemet där är att många modeller inte uppdateras automatiskt. Att komma åt routern och installera nya mjukvaror är sällan enkelt för användarna, och därför låter de hellre bli. Om de ens förstår vikten av att uppdatera mjukvaran.

Router-modellerna som attackerats av VPNFilter

- Linksys E1200, Linksys E2500, Linksys WRVS4400N

- Mikrotik RouterOS för Cloud Core Routers: Versions 1016, 1036, and 1072

- Netgear DGN2200, Netgear R6400, Netgear R7000, Netgear R8000, Netgear, WNR1000, Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Flera andra QNAP NAS-enheter med QTS

- TP-Link R600VPN

Ta bort VPNFilter – så här gör du

Det är tämligen enkelt att ta bort skadeprogrammet från din router. Allt som behövs är en fabriksåterställning av mjukvaran och att du starta om routern. Exakt hur du gör med din modell står i dokumentationen till routern; antingen i papperskopian som medföljde i lådan eller på tillverkarens hemsida.

När du har fabriksåterställt och startat om routern är det viktigt att den senaste mjukvaran installeras (om den inte redan har det givetvis). Kolla manualen om du är osäker och kolla om nya versioner är tillgängliga.

En föregångare till VPNFilter användes tidigare i Ukraina och det är högst sannolikt att attacken är statsunderstödd. Det sätter Ryssland i en obekväm situation eftersom landet i princip påstås vara delaktig i hackarattacken.

Här är ett officiell meddelande från amerikanska Department of Justice om VPNFilter:

In order to identify infected devices and facilitate their remediation, the U.S. Attorney’s Office for the Western District of Pennsylvania applied for and obtained court orders, authorizing the FBI to seize a domain that is part of the malware’s command-and-control infrastructure. This will redirect attempts by stage one of the malware to reinfect the device to an FBI-controlled server, which will capture the Internet Protocol (IP) address of infected devices, pursuant to legal process. A non-profit partner organization, The Shadowserver Foundation, will disseminate the IP addresses to those who can assist with remediating the VPNFilter botnet, including foreign CERTs and internet service providers (ISPs).

Owners of SOHO and NAS devices that may be infected should reboot their devices as soon as possible, temporarily eliminating the second stage malware and causing the first stage malware on their device to call out for instructions. Although devices will remain vulnerable to reinfection with the second stage malware while connected to the Internet, these efforts maximize opportunities to identify and remediate the infection worldwide in the time available before Sofacy actors learn of the vulnerability in their command-and-control infrastructure.

TL;DR: FBI tog över en domän som användes för att kontrollera infekterade routrar, de arbetar med att slå ut det botnät som skapats, alla drabbade ska starta om sina routrar och NAS:enheter. Enheterna är fortsatt sårbara för ny infektion efter omstart.